|

GPG pour Linux/UNIX

GnuPG est librement

utilisable en France suite à sa déclaration

auprès de la DCSSI par la Free Software Foundation (FSFE-France).

Qu'est-que GPG ?

GnuPG (GPG), pour GNU Privacy Guard (gardien de la vie

privée), est la version GNU de PGP. En raison de sa licence

GNU/logiciel libre, GnuPG peut être librement utilisé

pour un usage commercial.

La licence GNU GPL

(General Public Licence) (voir aussi ici une présentation

générale des logiciels libres) a pour principales

caractéristiques la gratuité d'utilisation, la fourniture

du code-source, la libre modification et la libre redistribution de ce

code-source. Pour être GNU, un programme ne doit pas contenir

d'éléments soumis à licence payante ou brevet. Le

logiciel GNU GPL le plus connu dans le monde est le système

d'exploitation Linux.

GnuPG respecte les spécifications du standard en cours

d'homologation OpenPGP.

GnuPG est compatible avec PGP 6.x, 7.x, 8.x.

GnuPG 1.2 est disponible pour les systèmes UNIX : MacOS

X, Linux, OpenBSD, FreeBSD, SunOS, HP-UX, AIX, IRIX; et pour les

systèmes Windows : Windows XP, 95/98/Me, NT/2000.

Plug-in e-mail pour GPG

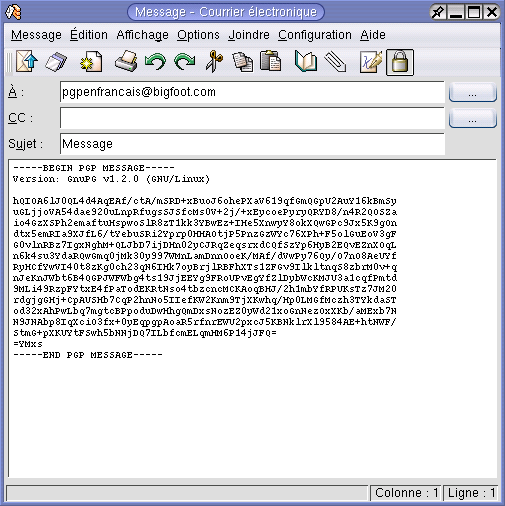

GnuPG

est intégré dans plusieurs logiciels e-mail pour Linux,

notamment KMail :

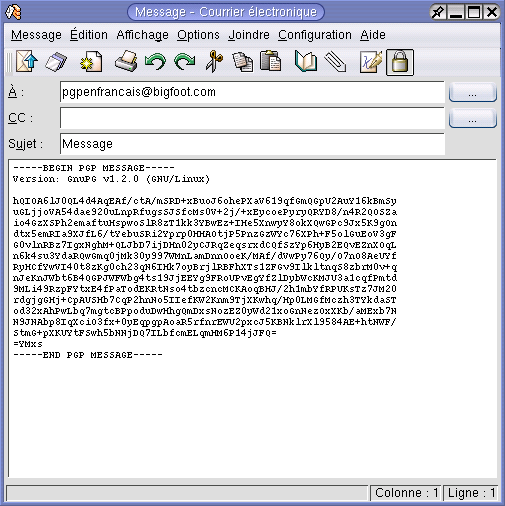

GnuPG

est intégré dans plusieurs logiciels e-mail pour Linux,

notamment KMail :

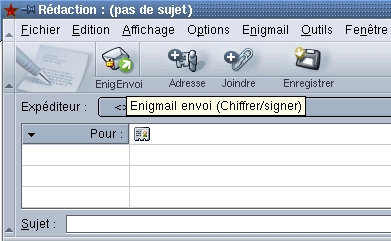

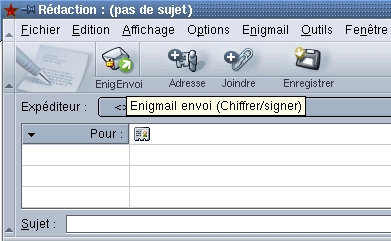

GnuPG

peut aussi être utilisé avec le module courrier de Mozilla

(et Netscape 7), grâce au plug-in Enigmail :

GnuPG

peut aussi être utilisé avec le module courrier de Mozilla

(et Netscape 7), grâce au plug-in Enigmail :

Voir notre liste complète

des plug-ins

courrier GnuPG/PGP pour Linux.

Voir notre liste complète

des plug-ins

courrier GnuPG/PGP pour Linux.

Voir

les conseils de prise en main de GnuPG donnés par Michel

Bouissou :

Voir

les conseils de prise en main de GnuPG donnés par Michel

Bouissou :

Mise en oeuvre

rapide de GnuPG

Gestion de

différentes adresses e-mail

Certification

des clés

Limitations de

GnuPG

Utilisation de

serveurs de clés

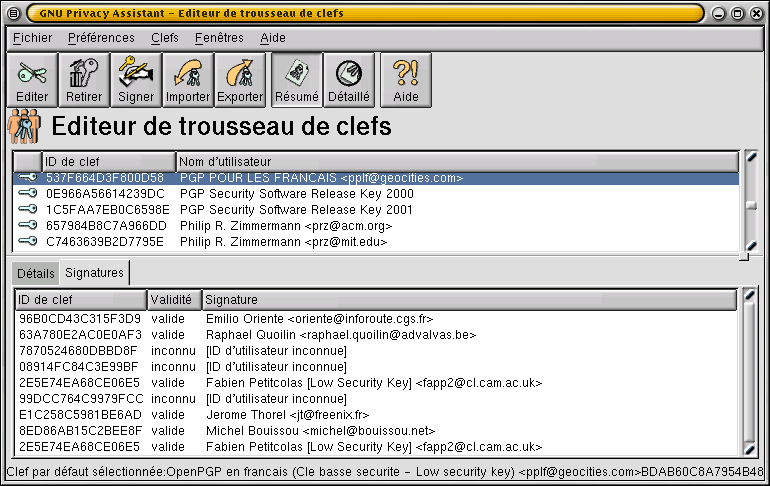

Gestion des clefs OpenPGP

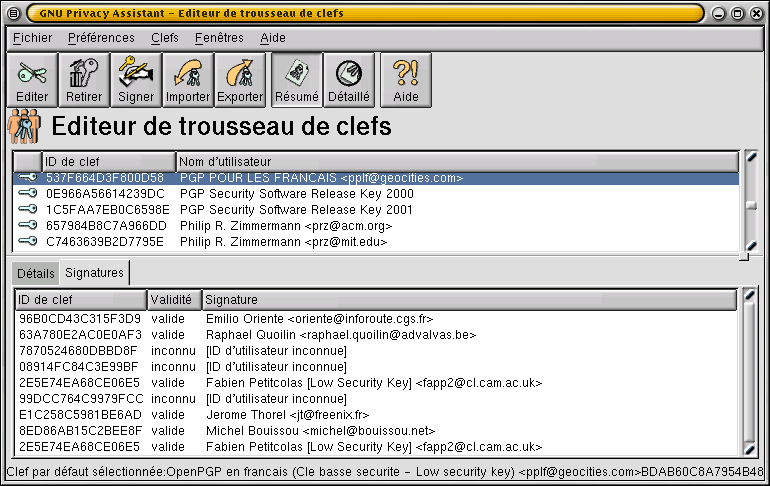

L'interface GPA

(GNU Privacy Assistant) permet de gérer le trousseau de clefs

OpenPGP :

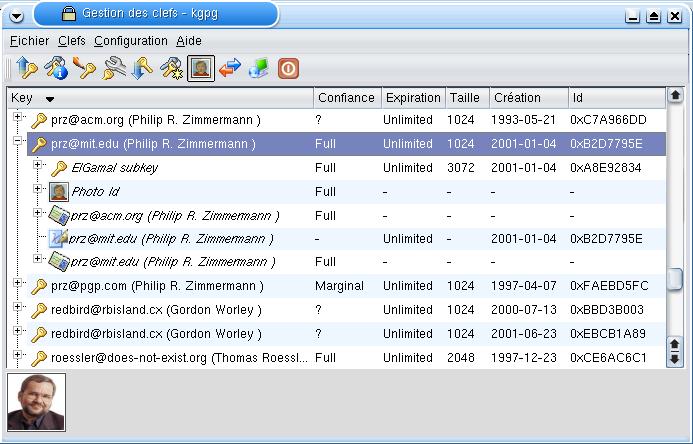

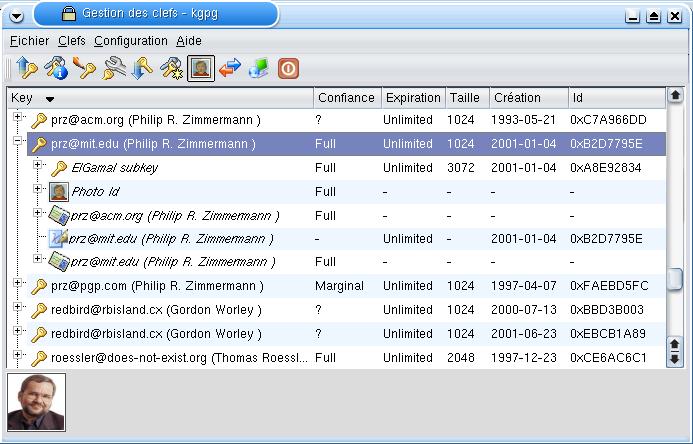

Les utilisateurs du bureau KDE 3 peuvent installer KGPG :

Téléchargement

http://www.gnupg.org

Version en RPM pour Linux RedHat ou Mandrake :

GnuPG 1.2

Version en sources à compiler :

ftp://ftp.gnupg.org/gcrypt/gnupg/

Compilation sous Linux :

./configure

make

make install [à lancer

sous root]

Le "Mini-Howto"

(mode d'emploi) traduit en français par Jean-François

Dindart

Le manuel

de GNU Privacy Guard (en anglais)

La FAQ française de

GnuPG

Commandes essentielles :

Syntaxe: gpg [options] [fichiers]

signer, vérifier, chiffrer ou déchiffrer

l'opération par défaut dépend des données

entrées

Commandes :

-s, --sign

[fichier]

faire une signature

--clearsign

[fichier] faire une signature

en texte clair

-b,

--detach-sign

faire une signature détachée

-e,

--encrypt

chiffrer les données

-c,

--symmetric

chiffrement symétrique seulement

--store

pas d'action

-d,

--decrypt

déchiffrer les données (défaut)

--verify

vérifier une signature

--list-keys

lister les clés

--list-sigs

lister les clés et les signatures

--check-sigs

vérifier les signatures des clés

--fingerprint

lister les clés et les empreintes

--list-secret-keys

lister les clés secrètes

--gen-key

générer une nouvelle paire de clés

--delete-key

enlever la clé du porte-clés public

--delete-secret-key

enlever la clé du porte-clés secret

--sign-key

signer une clé

--lsign-key

signer une clé localement

--edit-key

signer ou éditer une clé

--gen-revoke

générer un certificat de révocation

--export

exporter les clés

--send-keys

exporter les clés vers un serveur de clés

--recv-keys

importer les clés d'un serveur de clés

--import

importer/fusionner les clés

--list-packets

ne lister que les paquets

--export-ownertrust

exporter les indices de confiance

--import-ownertrust

importer les indices de confiance

--update-trustdb

mettre la base de confiance à jour

--check-trustdb

[NOMS] vérifier la base de

confiance

--fix-trustdb

réparer une base de confiance corrompue

--dearmor

Enlever l'armure d'un fichier ou de stdin

--enarmor

Mettre une armure à un fichier ou à stdin

--print-md alg.

[fich.] indiquer les fonctions de hachage

Options :

-a,

--armor

créer une sortie ascii avec armure

-r, --recipient

NOM

chiffrer pour NOM

--default-recipient

NOM utiliser NOM comme récipient

par défaut

--default-recipient-self utiliser la clé

par déf. comme récipient

-u,

--local-user

utiliser ce nom pour signer ou déchiffrer

-z

N

niveau de compression N (0 désactive)

--textmode

utiliser le mode texte canonique

-o,

--output

utiliser comme fichier de sortie

-v,

--verbose

bavard

-q,

--quiet

devenir beaucoup plus silencieux

--no-tty

ne pas utiliser du tout le terminal

--force-v3-sigs

forcer les signatures en v3

--force-mdc

toujours utiliser un sceau pour le chiffrement

-n,

--dry-run

ne rien changer

--batch

mode automatique: ne jamais rien demander

--yes

répondre oui à la plupart des questions

--no

répondre non à la plupart des questions

--keyring

ajouter ce porte-clés à la liste

--secret-keyring

ajouter ce porte-clés secret à la liste

--default-key

NOM

utiliser NOM comme clé secrète par défaut

--keyserver

HÔTE

utiliser ce serveur pour chercher des clés

--charset

NOM

le terminal utilise la table de caractères NOM

--options

lire les options du fichier

--status-fd

FD

écrire l'état sur ce descripteur

--load-extension

FICH charger le module

d'extension FICH

--rfc1991

imiter le mode décrit dans la RFC1991

--openpgp

utiliser le comportement défini par OpenPGP

--s2k-mode

N

coder les mots de passe suivant le mode N

--s2k-digest-algo

NOM utiliser le hachage NOM

pour les mots de passe

--s2k-cipher-algo

NOM utiliser le chiffre NOM

pour les mots de passe

--cipher-algo

NOM

utiliser l'algorithme de chiffrement NOM

--digest-algo

NOM

utiliser la fonction de hachage NOM

--compress-algo

N

utiliser l'algorithme de compression N

--throw-keyid

supprimer l'ident. des paquets chiffrés

-N, --notation-data NOM=VALEUR utiliser ces

données de notation

(Voir la page de manuel pour une liste complète des

commandes et options)

Exemples :

-se -r Alice

[fichier] signer et chiffrer pour

l'utilisateur Alice

--clearsign [fichier]

faire une signature en texte clair

--detach-sign [fichier] faire une

signature détachée

--list-keys [utilisateur] montrer les

clés

--fingerprint [utilisateur] montrer les empreintes

Autre exemple : gpg --gen-key génère une

nouvelle clef PGP

Mise à jour : novembre 2002

© 1997-2003, pplf |